La firma digital es el equivalente infalsificable de la firma manuscrita. Siempre que las firmas generadas digitalmente también cumplan con la normativa prescrita en el Reglamento eIDAS. Entonces la firma digital no solo es a prueba de falsificaciones, sino que también es 100% válida legalmente.

Para muchas personas, sin embargo, el tema todavía plantea preguntas e incertidumbre. ¿Es segura mi firma? ¿Se puede falsificar mi firma? ¿Cómo puedo asegurarme de que la persona adecuada ha firmado?

Para poder responder a estas y otras preguntas, en este artículo trataremos cómo se puede firmar válidamente un documento digitalmente y qué es necesario para ello.

Esto permite que un documento electrónico se firme digitalmente de forma segura

Desambiguación:

Las firmas digitales se utilizan para aprobar y validar documentos en formato electrónico. Utilizan mecanismos criptográficos complejos para autenticar documentos y mensajes digitales, confirmar la identidad de los firmantes y proteger los datos de la manipulación durante la transmisión.

Las firmas digitales están equipadas con herramientas de backend para garantizar que solo una persona autorizada pueda firmar un documento y evitar cambios después de la firma.

Una firma digital se genera utilizando un identificador digital único llamado “certificado digital” o “certificado de clave pública”. Los certificados digitales son emitidos por autoridades de certificación (CA) acreditadas después de verificar la identidad del solicitante.

- Una Autoridad de Certificación (CA) es una entidad que está autorizada para emitir certificados digitales. Actúa como un tercero de confianza (TTP) que verifica la identidad del titular de un certificado. Una autoridad de certificación también certifica la posesión de una clave pública.

- Un certificado digital es un pasaporte electrónico que identifica al participante en una conversación protegida por PKI y permite a las personas e instituciones compartir datos en línea de forma segura. El cifrado y descifrado de datos se realiza con un par de claves públicas y privadas.

- Una clave pública es un identificador numérico único que se utiliza para cifrar datos o verificar firmas digitales. Es emitido por un organismo de certificación a una persona u organización y está disponible públicamente para cualquier persona que lo necesite.

- Una clave privada solo la conoce su propietario. Se utiliza para descifrar datos creados con la clave pública correspondiente o para generar firmas digitales.

Las firmas digitales y los certificados digitales están estrechamente vinculados. Sus aplicaciones y usos dependen de cómo se implementen estos sistemas y cómo funcione la infraestructura PKI. Un certificado digital a veces se denomina certificado de firma digital porque confirma la clave pública (autenticidad) de la autoridad de firma.

¿Por qué necesito una firma digital y un certificado?

Comencemos con un ejemplo simple. Alice y Bob quieren comunicarse juntos o firmar un documento.

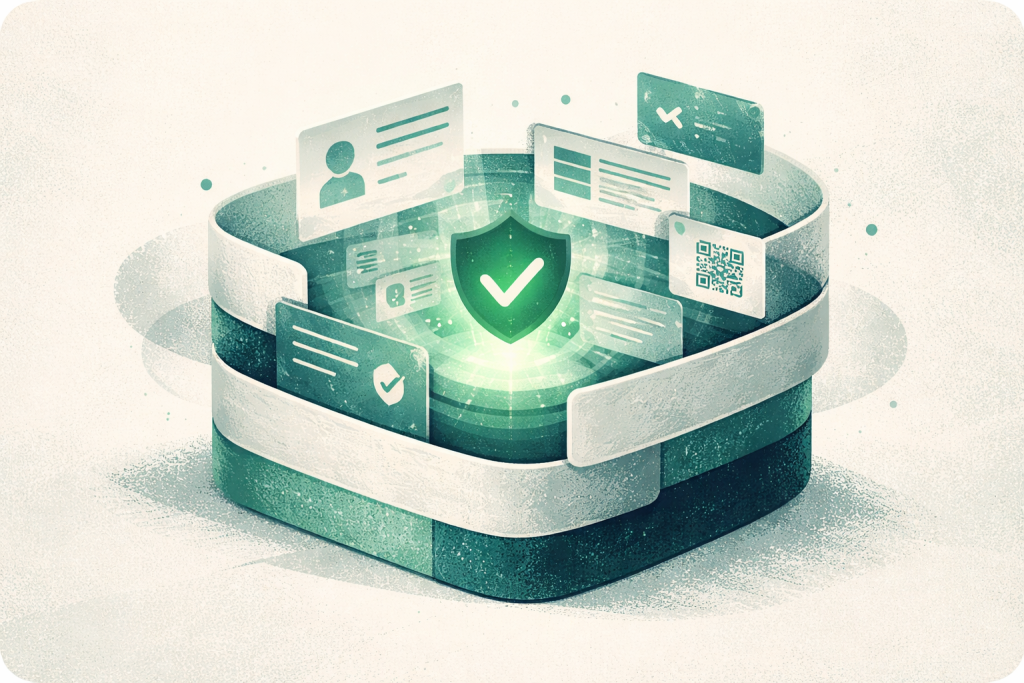

Escenario 1: Ejemplo introductorio

Alice tiene dos claves criptográficas digitales: una clave pública (PA) y una clave privada/secreta (SA). La clave pública puede ser transmitida. La clave privada, sin embargo, debe mantenerse en secreto y ser mantenida a salvo por Alice.

Alice crea un certificado digital que contiene su clave pública y su dirección de correo electrónico. Ella envía este certificado a Bob para compartir su clave pública con Bob.

Alice ahora puede firmar un documento con su clave privada y enviárselo a Bob. Bob puede verificar que la clave pública de Alice coincida con la firma realizada con la clave privada de Alice.

La clave privada y la pública son, por lo tanto, dos caras de la misma moneda. Cualquier cosa firmada con una clave privada se puede verificar con la clave pública adecuada.

Esto ahora garantiza que solo Alice pueda hacer una firma con su clave privada.

Sin embargo, debe introducirse otra medida de seguridad.

Debe asegurarse de que la vinculación de Alice Public Key y su ID de usuario (por ejemplo, dirección de correo electrónico) esté realmente comprobada.

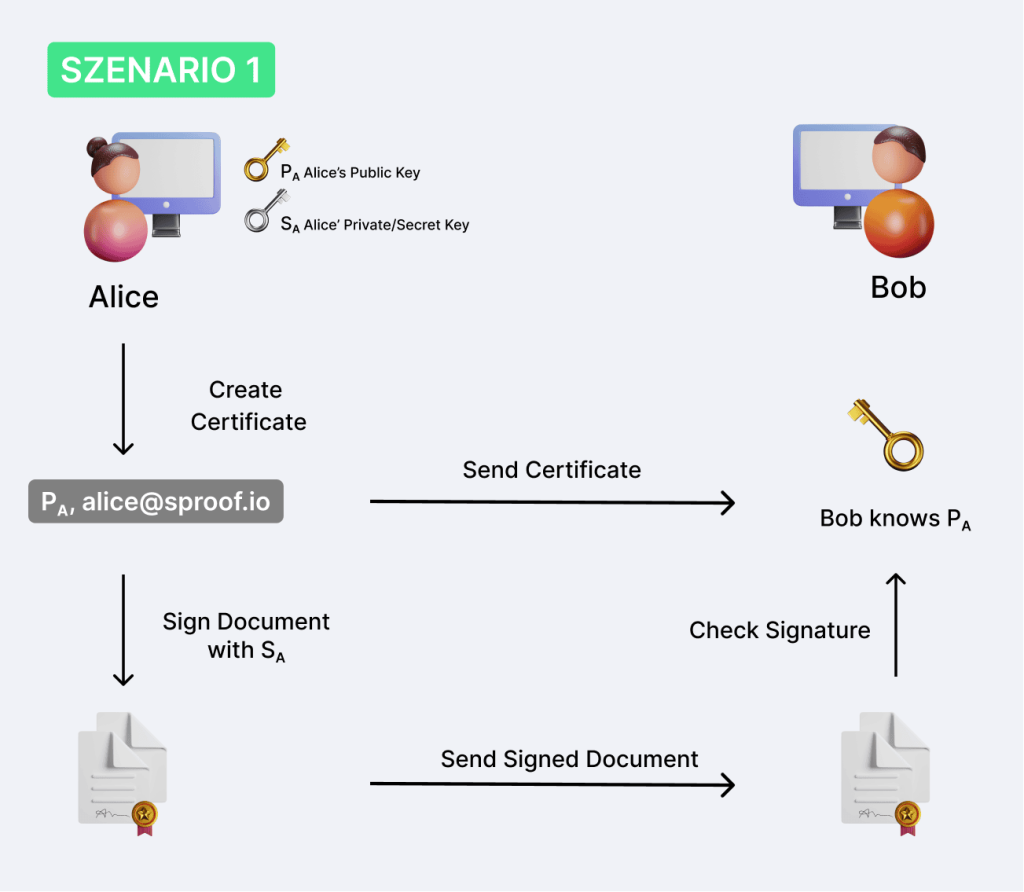

Escenario 2: ¿Qué puede suceder si no se verifica el certificado?

Esta vez, Mallory quiere fingir ser Alice y comunicarse con Bob. Mallory no tiene ni la clave privada de Alice ni la de Bob. Sin embargo, tiene su propio par de claves privada-pública.

Mallory intenta convencer a Bob de que su clave privada pertenece a Alice. Para hacer esto, él mismo crea un certificado a partir de su clave pública y el correo electrónico de Alice y se lo envía a Bob. Cree que ha recibido la clave pública de Alice.

Ahora Mallory puede firmar documentos con su clave privada y enviárselos a Bob sin obstáculos. El usuario puede verificar la firma nuevamente con la clave pública y hacer coincidir cuáles nuevamente. Bob ahora está convencido de que Alice firmó este mensaje. En realidad, sin embargo, fue Mallory.

El problema aquí es que Mallory tiene la oportunidad de crear un vínculo entre su clave pública y la identificación de usuario de Alice.

Sin embargo, queremos evitarlo y para ello necesitamos un tercero.

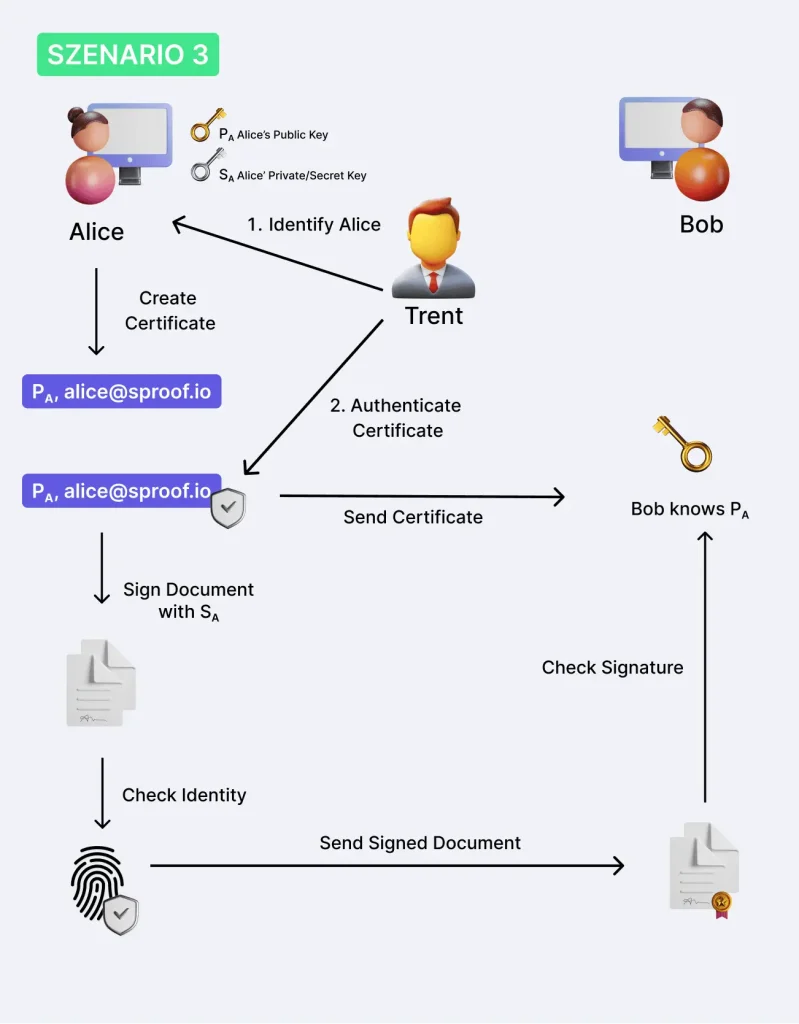

Escenario 3: ¿Cómo hacerlo correctamente?

Trent es un tercero de confianza que garantiza que se verifique la vinculación de Alice Public Key y su ID de usuario. Trent verifica la identidad de Alice, por ejemplo, mediante el control de identificación con Video Ident, y certifica el certificado digital.

Alice ahora puede firmar mensajes y Bob puede estar seguro de que el mensaje realmente proviene de Alice. ¡Esto nos permitirá producir firmas digitales a prueba de falsificaciones!

Por lo tanto, dos cosas son importantes:

- Por un lado, se debe establecer la identidad de Alice y su ID de usuario debe estar vinculado a una clave pública. Alice siempre tiene la clave privada en custodia segura. Ya sea por ti mismo o a través de un proveedor externo seguro como sproof.

- En segundo lugar, cuando se realiza una firma, se debe verificar la identidad del firmante, por ejemplo, mediante un mensaje push en su teléfono móvil.

Esto nos permite producir firmas digitales cualificadas que son al menos tan seguras como las firmas analógicas.

Técnicamente, cada firma digital creada para un documento en particular es única y, por lo tanto, extremadamente difícil de falsificar. La capacidad de las firmas digitales para garantizar la integridad y autenticidad de los documentos electrónicos al tiempo que indica el consentimiento del firmante permite a las empresas, contratistas y clientes interactuar en línea y compartir información de forma segura.

Técnicamente, cada firma digital creada para un documento en particular es única y, por lo tanto, extremadamente difícil de falsificar. La capacidad de las firmas digitales para garantizar la integridad y autenticidad de los documentos electrónicos al tiempo que indica el consentimiento del firmante permite a las empresas, contratistas y clientes interactuar en línea y compartir información de forma segura.

Digresión: ¿Quiénes son Alice, Bob y Mallory?

Alice, Bob y Mallory son personajes ficticios que sirven como sinónimos de los principales actores en la comunicación y el intercambio de datos. En lugar de hablar de individuos anónimos, estos individuos se personifican mediante el uso de Alice, Bob y Mallory. Este método facilita la presentación de relaciones y procesos complejos y los hace más comprensibles para el lector.

¿Quiénes son Alice y Bob?

Alice y Bob son figuras representativas para los participantes en una comunicación entre dos partes. Alice actúa como iniciadora que establece la comunicación. Bob asume el papel de la persona que lleva el mensaje. La mayoría de las veces, Alice se esfuerza por entregarle un mensaje a Bob mientras Bob espera el mensaje de Alice.

¿Quién es Mallory?

Mallory es un atacante activo de una comunicación que no tiene miedo de intervenir en la comunicación para manipular mensajes o cambiar datos. Como hombre en el medio (MITM), Mallory es particularmente peligroso para Alice y Bob, quienes pueden protegerse de él con la ayuda de la criptografía.

Sin la aplicación de la criptografía…

- … Las transmisiones de datos son susceptibles de manipulación por parte de terceros. Mallory podría, por ejemplo, usar datos interceptados para sus propios fines o cambiarlos sin ser notado.

- … Mallory podría hacerse pasar por otra persona y obtener acceso a información confidencial.

- … Alice podría afirmar sin ser detectada que Mallory falsificó ciertos datos.

Sin embargo, es importante enfatizar que

- … la criptografía NO puede evitar que Mallory altere o intercepte datos sin ser notado.

- … que no se excluya la interrupción o prevención de las conexiones.

- … Sin embargo, el uso de la criptografía es un importante mecanismo de protección para minimizar el riesgo de manipulación de datos.

¿Quién es Trent?

Trent, derivado del inglés “entidad de confianza”, es un tercero de confianza. Por ejemplo, como una autoridad de certificación, o CA para abreviar.