Den digitale signatur er den uforfalskelige ækvivalent til den håndskrevne signatur. Forudsat at de digitalt genererede signaturer også overholder de regler, der er foreskrevet i eIDAS-forordningen. Så er den digitale signatur ikke kun forfalskningssikker, men også 100 % juridisk gyldig.

For mange mennesker giver emnet dog stadig anledning til spørgsmål og usikkerhed. Er min underskrift sikker? Kan min underskrift forfalskes? Hvordan kan jeg sikre mig, at det er den rigtige person, der har skrevet under?

For at kunne besvare disse og andre spørgsmål vil vi i denne artikel beskæftige os med, hvordan et dokument kan blive gyldigt digitalt signeret, og hvad der er nødvendigt for dette.

Dette gør det muligt at underskrive et elektronisk dokument digitalt på en sikker måde.

Disambiguering:

Digitale signaturer bruges til at godkende og validere dokumenter i elektronisk form. De bruger komplekse kryptografiske mekanismer til at autentificere digitale dokumenter og meddelelser, bekræfte underskrivernes identitet og beskytte data mod manipulation og ændring under overførslen.

Digitale signaturer er udstyret med backend-værktøjer for at sikre, at kun en autoriseret person kan underskrive et dokument, og for at forhindre ændringer efter underskrivelsen.

En digital signatur genereres ved hjælp af en unik digital identifikator, der kaldes et “digitalt certifikat” eller “offentligt nøglecertifikat”. Digitale certifikater udstedes af akkrediterede certifikatmyndigheder (CA’er) efter at have verificeret ansøgerens identitet.

- En certificeringsmyndighed (CA) er en enhed, der er autoriseret til at udstede digitale certifikater. Den fungerer som en betroet tredjepart (TTP), der verificerer identiteten af indehaveren af et certifikat. En certifikatmyndighed certificerer også besiddelsen af en offentlig nøgle.

- Et digitalt certifikat er et elektronisk pas, der identificerer deltageren i en PKI-sikret samtale og gør det muligt for enkeltpersoner og institutioner at dele data online på en sikker måde. Kryptering og dekryptering af data sker med et par offentlige og private nøgler.

- En offentlig nøgle er en unik numerisk identifikator, der bruges til at kryptere data eller verificere digitale signaturer. Den udstedes af et certificeringsorgan til en person eller organisation og er offentligt tilgængelig for alle, der har brug for den.

- En privat nøgle kendes kun af dens ejer. Den bruges til at dekryptere data, der er oprettet med den tilsvarende offentlige nøgle, eller til at generere digitale signaturer.

Digitale signaturer og digitale certifikater er tæt forbundne. Dine applikationer og anvendelser afhænger af, hvordan disse systemer er implementeret, og hvordan PKI-infrastrukturen fungerer. Et digitalt certifikat kaldes undertiden et digitalt signeringscertifikat, fordi det bekræfter den offentlige nøgle (autenticitet) for den signerende myndighed.

Hvorfor skal jeg bruge en digital signatur og et certifikat?

Lad os starte med et simpelt eksempel. Alice og Bob vil gerne kommunikere sammen eller underskrive et dokument.

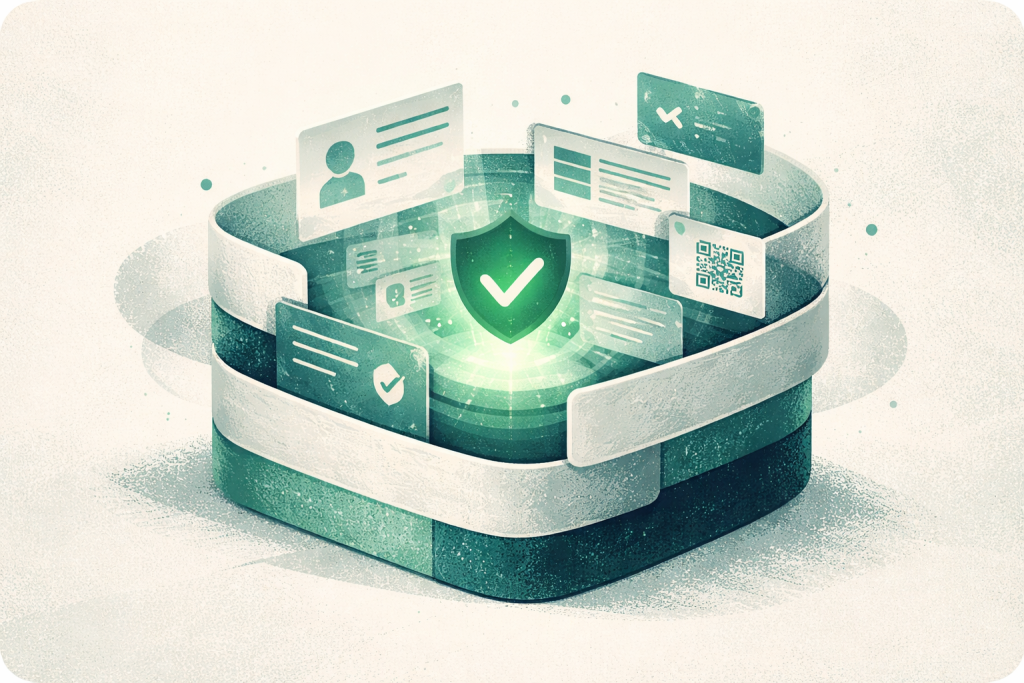

Scenarie 1: Indledende eksempel

Alice har to digitale kryptografiske nøgler – en offentlig (PA) og en privat/hemmelig (SA) nøgle. Den offentlige nøgle kan gives videre. Den private nøgle skal dog holdes hemmelig og opbevares sikkert af Alice.

Alice opretter et digitalt certifikat, der indeholder hendes offentlige nøgle og e-mailadresse. Hun sender dette certifikat til Bob for at dele sin offentlige nøgle med Bob.

Alice kan nu underskrive et dokument med sin private nøgle og sende det til Bob. Bob kan så kontrollere, at Alices offentlige nøgle matcher signaturen, der er lavet med Alices private nøgle.

Privat og offentlig nøgle er derfor to sider af samme sag. Alt, hvad der er signeret med en privat nøgle, kan verificeres med den relevante offentlige nøgle.

Dette sikrer nu, at kun Alice kan lave en signatur med sin private nøgle.

Der skal dog indføres en anden sikkerhedsforanstaltning.

Det skal sikres, at forbindelsen mellem Alices offentlige nøgle og hendes bruger-ID (f.eks. e-mailadresse) virkelig kontrolleres.

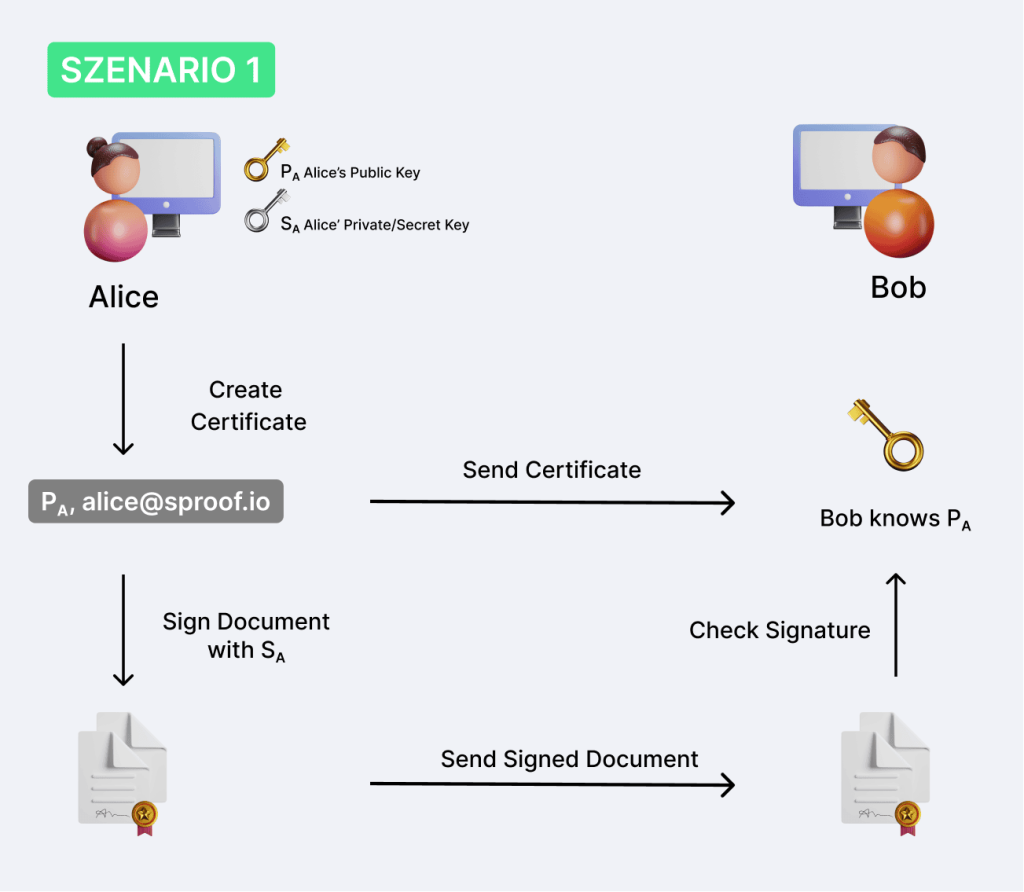

Scenarie 2: Hvad kan der ske, hvis certifikatet ikke er verificeret?

Denne gang vil Mallory udgive sig for at være Alice og kommunikere med Bob. Mallory har hverken Alices eller Bobs private nøgle. Men han har sit eget private/offentlige nøglepar.

Mallory forsøger at overbevise Bob om, at hans private nøgle tilhører Alice. For at gøre det laver han selv et certifikat ud fra sin offentlige nøgle og Alices e-mail og sender det til Bob. Han tror, at han har modtaget den offentlige nøgle fra Alice.

Nu kan Mallory underskrive dokumenter med sin private nøgle og sende dem til Bob uden forhindringer. Brugeren kan kontrollere signaturen igen med den offentlige nøgle og matche hvilke igen. Bob er nu overbevist om, at Alice har underskrevet denne besked. I virkeligheden var det dog Mallory.

Problemet her er, at Mallory har mulighed for at skabe et link mellem sin offentlige nøgle og Alices bruger-ID.

Men det vil vi gerne forhindre, og til det har vi brug for en tredjepart.

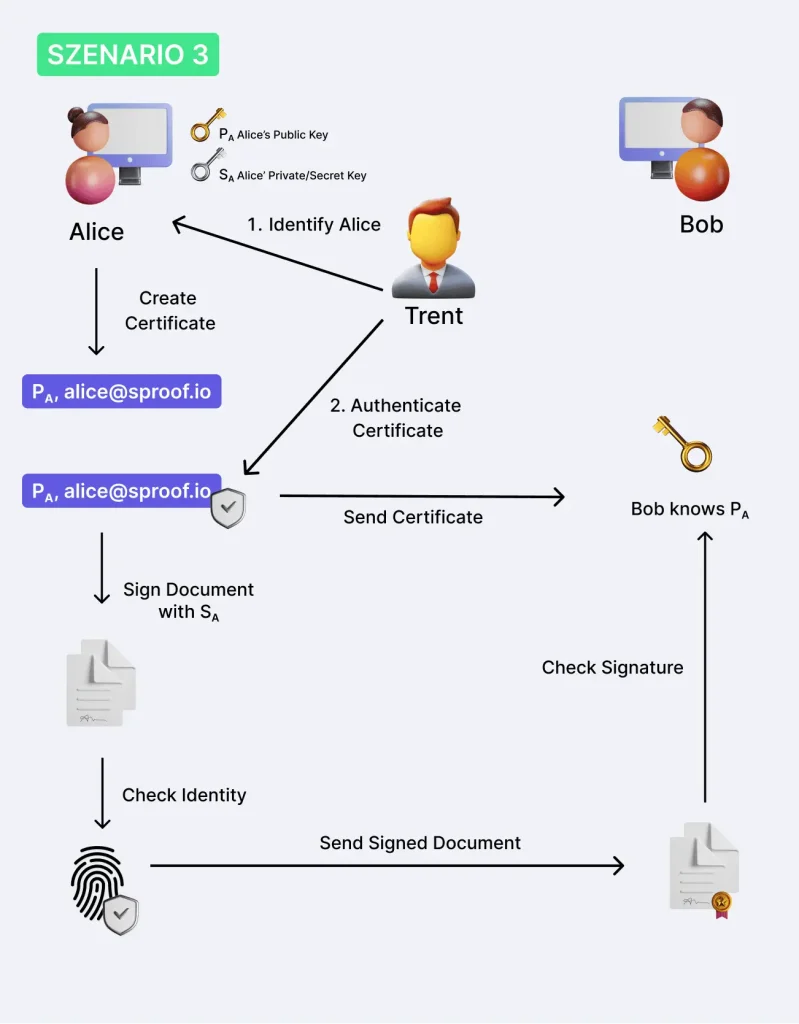

Scenarie 3: Hvordan gør man det korrekt?

Trent er en betroet tredjepart, der sikrer, at sammenkædningen af Alices offentlige nøgle og hendes bruger-ID er verificeret. Trent verificerer Alices identitet, f.eks. ved hjælp af ID-kontrol med Video Ident, og certificerer det digitale certifikat.

Alice kan nu underskrive beskeder, og Bob kan være sikker på, at beskeden virkelig kommer fra Alice. Det vil gøre det muligt for os at producere forfalskningssikre digitale signaturer!

To ting er derfor vigtige:

- På den ene side skal Alices identitet fastslås, og hendes UserID skal knyttes til en offentlig nøgle. Alice har altid den private nøgle i sikker forvaring. Enten af hende selv eller gennem en sikker tredjepartsudbyder som sproof.

- For det andet skal underskriverens identitet verificeres, når en underskrift foretages, f.eks. ved hjælp af en push-besked på din mobiltelefon.

Det gør os i stand til at producere digitale, kvalificerede signaturer, der er mindst lige så sikre som analoge signaturer.

Teknisk set er hver eneste digitale signatur, der oprettes til et bestemt dokument, unik og derfor ekstremt svær at forfalske. Digitale signaturers evne til at sikre elektroniske dokumenters integritet og ægthed og samtidig angive underskriverens samtykke gør det muligt for virksomheder, entreprenører og kunder at interagere online og dele oplysninger på en sikker måde.

Teknisk set er hver eneste digitale signatur, der oprettes til et bestemt dokument, unik og derfor ekstremt svær at forfalske. Digitale signaturers evne til at sikre elektroniske dokumenters integritet og ægthed og samtidig angive underskriverens samtykke gør det muligt for virksomheder, entreprenører og kunder at interagere online og dele oplysninger på en sikker måde.

Et sidespring: Hvem er Alice, Bob og Mallory?

Alice, Bob og Mallory er fiktive figurer, der fungerer som synonymer for de vigtigste aktører inden for kommunikation og datadeling. I stedet for at tale om anonyme personer bliver disse personer personificeret gennem brugen af Alice, Bob og Mallory. Denne metode gør det lettere at præsentere komplekse relationer og processer og gør dem mere forståelige for læseren.

Hvem er Alice og Bob?

Alice og Bob er repræsentative figurer for deltagerne i en kommunikation mellem to parter. Alice fungerer som initiativtageren, der etablerer kommunikationen. Bob påtager sig rollen som den person, der tager imod beskeden. Det meste af tiden bestræber Alice sig på at levere en besked til Bob, mens Bob venter på beskeden fra Alice.

Hvem er Mallory?

Mallory er en aktiv angriber af en kommunikation, som ikke er bange for at gribe ind i kommunikationen for at manipulere beskeder eller ændre data. Som en man-in-the-middle (MITM) er Mallory særlig farlig for Alice og Bob, som er i stand til at beskytte sig mod ham ved hjælp af kryptografi.

Uden anvendelse af kryptografi …

- … dataoverførsler er modtagelige for manipulation af tredjeparter. Mallory kunne f.eks. bruge opsnappede data til sine egne formål eller ændre dem ubemærket.

- … Mallory kunne udgive sig for at være en anden person og få adgang til fortrolige oplysninger.

- … Alice kunne uopdaget hævde, at visse data var forfalsket af Mallory.

Det er dog vigtigt at understrege, at

- … er kryptografi IKKE i stand til at forhindre Mallory i at ændre eller opsnappe data ubemærket.

- … at afbrydelse eller forhindring af forbindelser ikke er udelukket.

- … Brugen af kryptografi er ikke desto mindre en vigtig beskyttelsesmekanisme til at minimere risikoen for datamanipulation.

Hvem er Trent?

Trent, afledt af det engelske “trusted entity”, er en betroet tredjepart. For eksempel som en Certificate Authority, eller kort sagt CA.